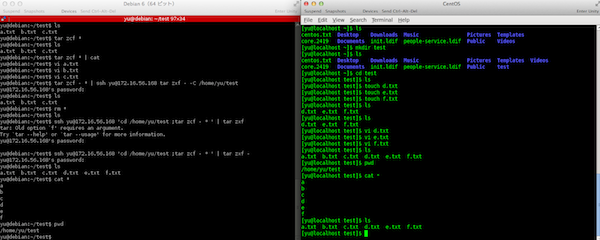

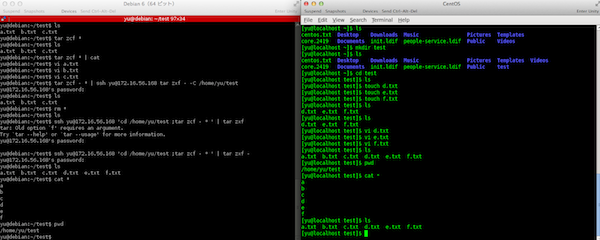

ssh: tarコマンドによるファイル一括転送及び展開

ローカルホスト上のsshコマンドを実行する際の標準入力はリモートホストで実行するコマンドの標準入力として送出される。 例として、カレントディ...

難しいことを簡単に分かりやすく紹介

ローカルホスト上のsshコマンドを実行する際の標準入力はリモートホストで実行するコマンドの標準入力として送出される。 例として、カレントディ...

Linuxシステム内のプログラムのパーミッションににSUID(set user-ID)ビットもしくはSGID(set group-ID)ビッ...

先日tcpdumpの復習をしたので、備忘録として使い方を下記にまとめておく。 tcpdumpとは tcpdumpはほとんどのLinuxディス...

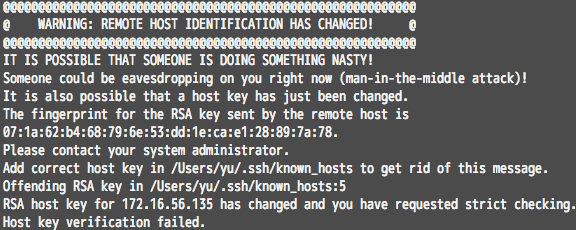

sshでホストサーバに対してログインを試みた際、下記のWarningメッセージが出力されログインできない。 事象 実行環境はMac OS。 ...

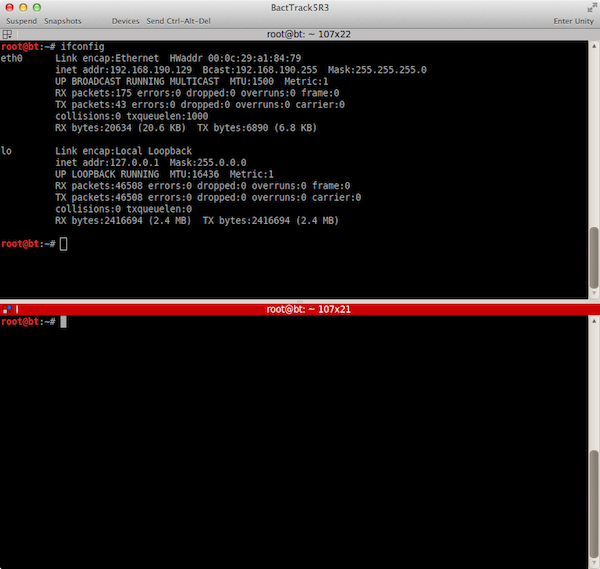

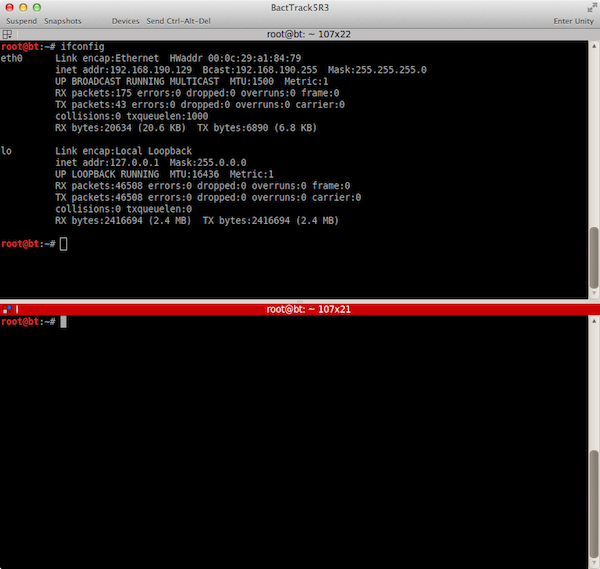

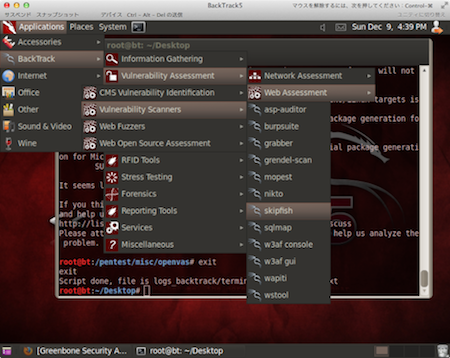

VMware Fusion上の仮想BackTrack5(GNOME 64bit版)にデフォルトで導入されているsshdを起動した状態でホス...

Skipfishとは Googleが公開している、Webアプリケーション向けのセキュリティ脆弱性スキャナソフトウェア。 オフィシャルサイ...

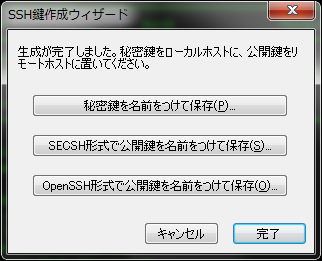

この度さくらVPS(OS: CentOS 5)を利用し始めた為、備忘録として掲載。 事前準備 先ずリモートコンソール上で以下の作業を実施...

タイムスタンプ署名の生成と検証のわかりやすいフローがあったので紹介。 タイムスタンプサービスSecureSealの仕組み-Secure...

携帯メールアドレスを分かりやすい文字列(短いor意味がある)すると迷惑メールが頻繁に来るので、迷惑メールフィルタのホワイトリスト設定で受信許...

サーバーでsshdサービスを使っていると、招かれざる人(大抵bot)も相応の頻度でアクセスしてくる。何時何処からどのようなアクセスがあるのか...